Nowości Security

Nowości Security

Wprowadzenie do OWASP CRS

Co to jest OWASP CRS?

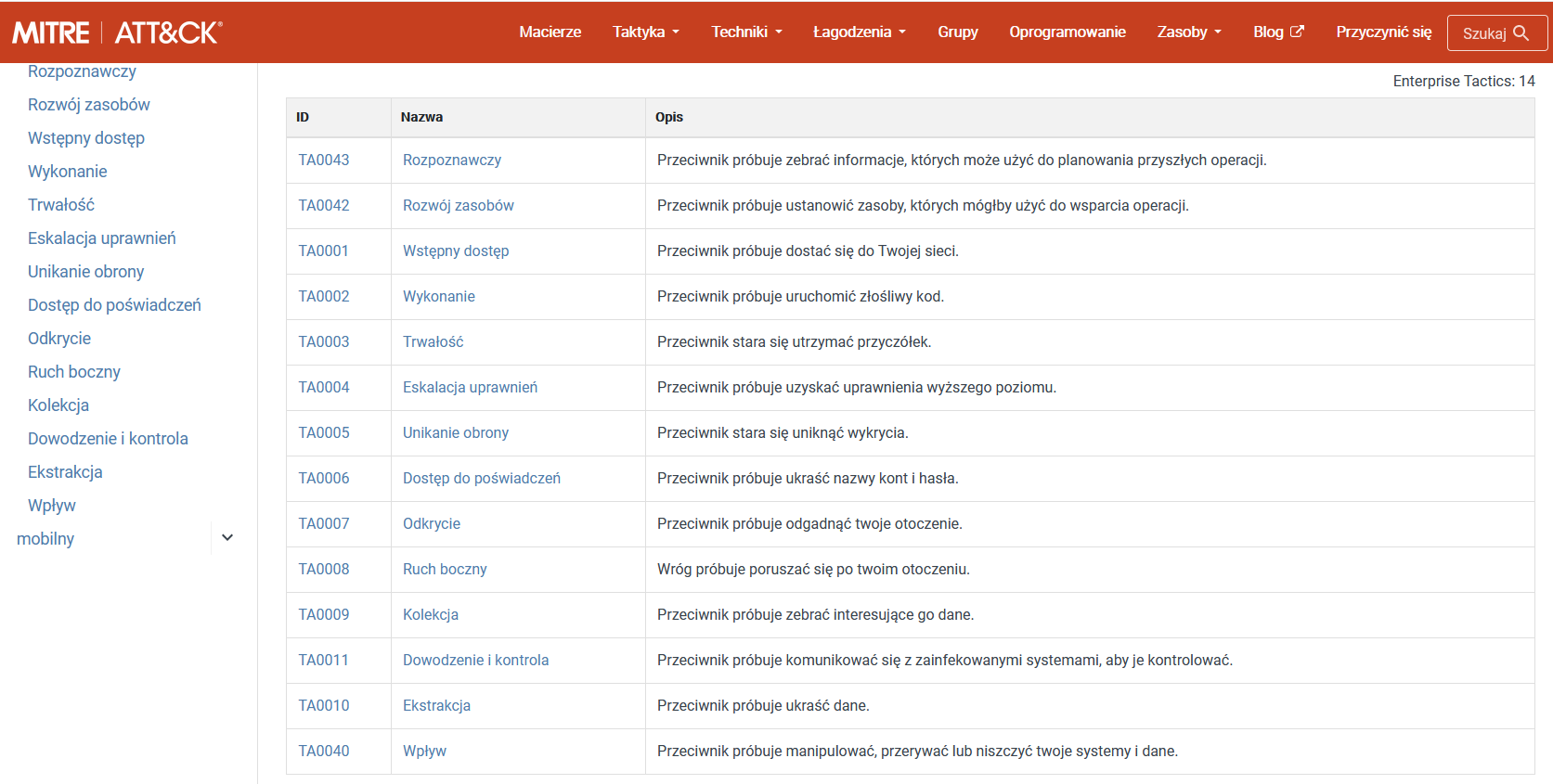

Open Web Application Security Project® (OWASP) jest organizacją patronacką mającą pod skrzydłami kilka projektów. Zestaw zasad OWASP ModSecurity Core Rule (w skrócie CRS) jest jednym z jego flagowych projektów. CRS to zestaw ogólnych reguł wykrywania ataków do użytku z ModSecurity lub zgodną zaporą sieciową warstwy aplikacji (WAF). Podstawowy zestaw reguł ma na celu ochronę aplikacji internetowych przed szeroką gamą zagrożeń bezpieczeństwa przy minimalnej liczbie fałszywych alarmów. Obejmuje to te opisane w pierwszej dziesiątce rankingu OWASP.

Podstawowy zestaw reguł działa na niezwykle popularnym silniku ModSecurity WAF. Silnik ModSecurity umożliwia administratorom pisanie własnych reguł lub poleganie na dobrze znanych ofertach komercyjnych firm Atomicorp, Comoro czy Trustwave Spiderlabs. W przeciwieństwie do ofert komercyjnych, OWASP CRS mają bardziej ogólny charakter i obejmują znacznie większy zestaw aplikacji z szerszej powierzchni ataku. Oznacza to, że OWASP CRS chroni Cię przed typowymi atakami, a nie znanymi exploitami specyficznymi dla poszczególnych osób. Na przykład nie istnieją reguły dotyczące wszystkich znanych ataków polegających na wstrzyknięciu kodu SQL, ale niewielki zestaw reguł chroniących aplikację przed jakimkolwiek atakiem, który wygląda jak atak polegający na wstrzyknięciu kodu SQL. Zapewnia to znacznie zwiększone pokrycie dla Zero Day i innych nieznanych ataków.

Dlaczego warto korzystać z OWASP CRS?

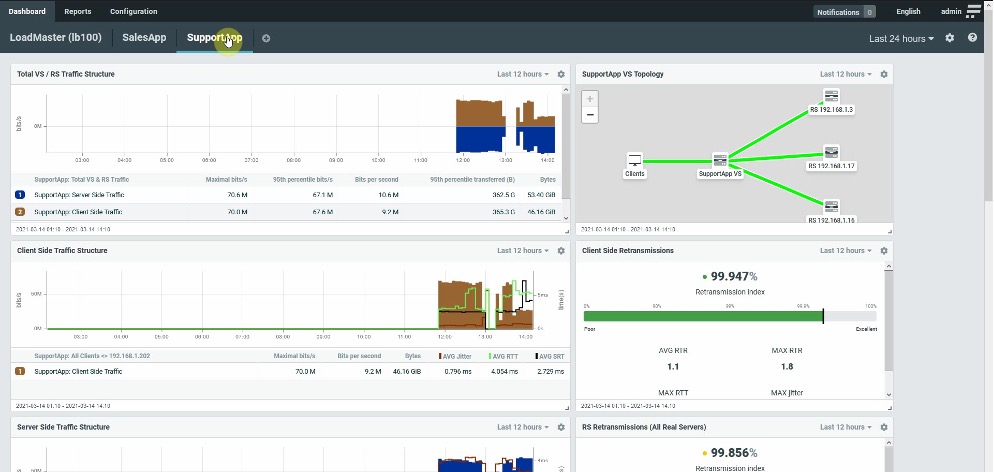

To właśnie to ogólne podejście sprawiło, że CRS stał się jednym z najpopularniejszych zestawów reguł WAF w Internecie. Jego konto instalacyjne z ruchem ponad 100 TBit/s jest chronione na całym świecie. Osiągnęliśmy to z pomocą dużych integratorów: Amazon AWS, Microsoft Azure, Google Cloud, Verizon Media, Akamai, Cloudflare, Fastly itp., Wszyscy mają jakąś ofertę CRS. Tak więc Kemp jest w bardzo dobrym towarzystwie, gdyż priorytetowo traktuje dostarczenie LoadMastera z preinstalowaną zaporą sieciową ModSecurity / CRS.

Zalety OWASP CRS

Najbardziej uderzającą korzyścią jest to, że ogólna reguła dot. SQL injection chroni Cię również przed nowymi i nieznanymi wstrzyknięciami kodu SQL - lub przynajmniej z bardzo dużym prawdopodobieństwem. Oznacza to, że nie zawsze musisz się spieszyć, gdy pojawia się nowy exploit lub publikowane jest nowe CVE. W celu zapewnienia pełnej ochrony Kemp zaleca stosowanie aktualizacji zabezpieczeń aplikacji zgodnie z zaleceniami właściciela aplikacji.

Istnieje duże prawdopodobieństwo, że CRS Cię obejmuje i masz czas na aktualizację / poprawienie oprogramowania. Oznacza to, że ModSecurity i CRS służą jako pierwsza linia obrony, która daje ci czas i dobry sen. Nic dziwnego, bycie „pierwszą linią obrony” jest również mottem CRS.

Kluczem jest dostrojenie

Nie bądź leniwy i nie zapominaj o bezpieczeństwie! To nie jest srebrna kula. Jednak CRS usuwa szum z ruchu i blokuje większość skanowań bezpieczeństwa i wszystkie rażące ataki HTTP. Pozwala to skoncentrować się na prawdziwych wrogach Twojej obecności w Internecie. Kluczem jest dostrojenie. I to jest prawdopodobnie główna różnica w porównaniu z komercyjnymi i bardziej zorientowanymi na exploit zestawami reguł: podejście ogólne wiąże się z fałszywymi alarmami. Nawet w domyślnej instalacji, w której naprawdę staramy się ich unikać. To zjawisko fałszywych alarmów stwarza potrzebę dostrojenia poziomu fałszywych alarmów.

Ogólny charakter CRS umożliwia instalację według stosunkowo niewielu reguł: około 200 w zależności od dokładnej konfiguracji. Porównaj to z tysiącami reguł ofert handlowych wymienionych powyżej. Wskazuje to na ogromną przewagę szybkości i konfiguracji, ponieważ bardzo trudno jest utrzymać ponad 200 reguł, nie mówiąc już o 5000. Mówiłem o ogólnych zasadach, ale jak to działa w praktyce? Oto przykład: Reguła 942430 sprawdza, czy w parametrze przesłanym za pośrednictwem protokołu HTTP znajdują się znaki specjalne. Wszystko, co ma kilkanaście lub więcej znaków specjalnych, jest uważane za atak zgodnie z tą zasadą. Nie wie nic o atakach internetowych; dobrze wie, że poprawny parametr rzadko zawiera 12 znaków specjalnych. 12 znaków specjalnych, a ta reguła już wyczuwa jak szczur. 942430 to silna reguła, która powstrzymała wiele ataków.

Oczywiście limit 12 znaków specjalnych jest jednak bardzo arbitralny. To naprawdę zależy od twojego apetytu na bezpieczeństwo lub od tego, ile chcesz zainwestować w dostrojenie zestawu reguł. Jeśli chcesz skonfigurować wyższy poziom bezpieczeństwa niż domyślna instalacja, możesz podnieść tak zwany poziom paranoi. Umożliwia to dodatkowe reguły. Wśród tych reguł jest rodzeństwo 942430. To rodzeństwo ma ten sam pomysł, ale ustawia limit do ośmiu znaków specjalnych. Jest jeszcze jedno rodzeństwo, które wyznacza limit na dwa.

Najważniejsza cecha CRS

Oczywiście im wyższy poziom paranoi jest ustawiony, tym więcej otrzymasz fałszywych alarmów; fałszywe alarmy na życzenie. Fałszywe alarmy to cena, którą musisz zapłacić za uzyskanie bardziej rygorystycznej postawy bezpieczeństwa poprzez ustawienie wyższego poziomu paranoi. To jak trzymanie wściekłego psa: taki pies utrudnia włamywaczom wejście do twojego domu, ale lepiej trzymaj psa w ryzach, kiedy facet od pizzy dzwoni do drzwi.

Ustawienie poziomu paranoi jest ważne, ale nie jest najważniejszą cechą CRS. Ta cecha to punktacja anomalii. Punktacja anomalii oznacza, że CRS nie blokuje żądania natychmiast. Zamiast tego oddziela wykrycie od decyzji o zablokowaniu. Gdy reguła jest wyzwalana, ponieważ napotkała określony wzorzec w żądaniu, podnosi wynik anomalii żądania. Oddzielna reguła, która zostanie uruchomiona, sprawdzi wtedy całkowity wynik anomalii. Ta oddzielna reguła podejmuje decyzję o blokowaniu na podstawie progu anomalii.

Może się to wydawać zbyt skomplikowane, ale dodaje dużo elastyczności do działania CRS. Nowe instalacje mogą mieć bardzo wysoki próg dla początkujących - dlatego też działają z włączonym trybem blokowania od samego początku. Następnie przesuwasz w dół próg trybu anomalii przez kilka iteracji, jednocześnie obserwując fałszywe alarmy i prawidłowe żądania.

Z zestawem reguł, który blokuje ruch natychmiast (tak jak przywoływane oferty reguł komercyjnych), musisz działać w trybie monitorowania, dopóki nie będziesz w 100% pewny, że wszystko jest idealne. Robisz to, czekając na wielki dzień, w którym przechodzisz do trybu blokowania. I ten dzień nigdy nie nadchodzi dla wielu instalacji aplikacji internetowych.

W przypadku punktacji anomalii podejście jest bardziej stopniowe. Zaczynasz w trybie blokowania od pierwszego dnia, a następnie dostrajasz się, gdy dowiadujesz się więcej o swoim systemie i udaje Ci się wyeliminować fałszywe alarmy. W najnowszym wydaniu firma Kemp uwzględniła cenne udoskonalenia w stosunku do poprzedniej implementacji WAF, dzięki czemu administratorzy LoadMaster WAF mają lepsze wrażenia.

Co dalej?

Teraz, gdy przedstawiliśmy podstawowe informacje o podstawowym zestawie reguł, w niedalekiej przyszłości zademonstrujemy kilka praktycznych przykładów tych ulepszeń oraz wartość, jaką zapewnia podstawowy zestaw reguł, uruchamiając je w LoadMaster.

Jeśli obecnie rozważasz zastosowanie zapory dla aplikacji internetowych (WAF), zapoznaj się z Kemp WAF w trakcie darmowych testów.

Oryginalna treść artykułu Kemp: https://kemptechnologies.com/blog/kemp-owasp-crs-load-balancer/

.....................................................................................

Zainteresowały Cię rozwiązania Kemp / Flowmon ?

Zapraszam do kontaktu

Marceli Matczak

Security / SDN Business Development Manager

+48 785 051 978

marceli.matczak@s4e.pl