Art. 10 Wykrywanie DORA - Commvault

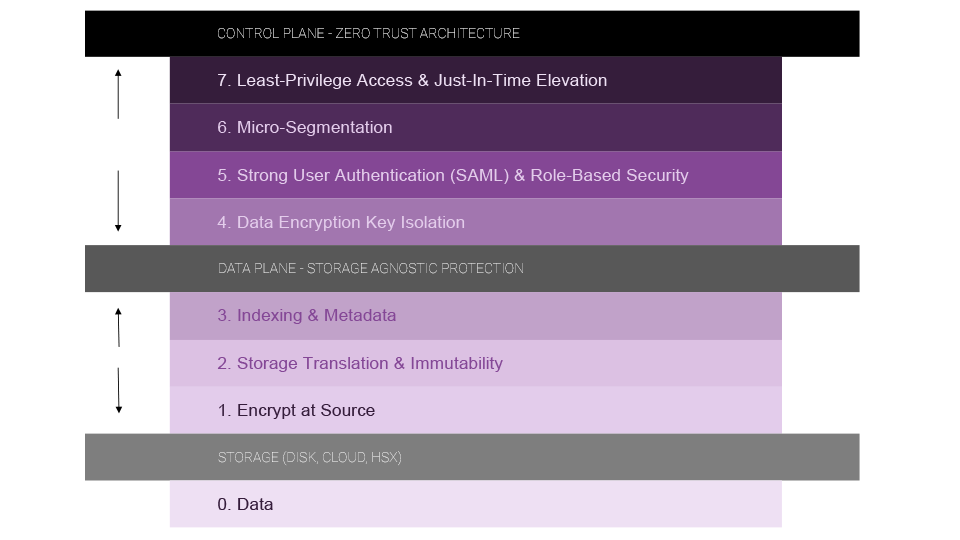

- Framework AAA

- Rozbudowany RBAC z MFA

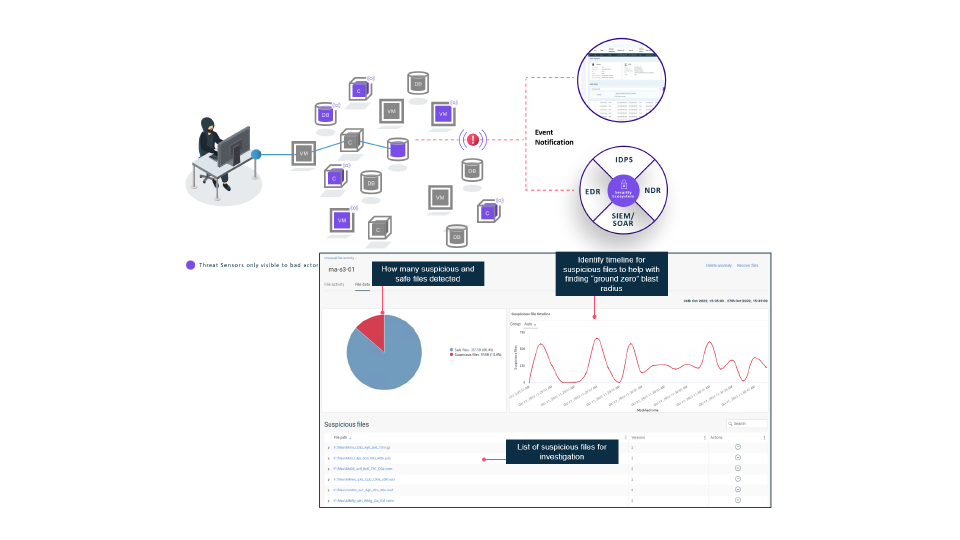

- Mechanizmy wykrywania ransomware

- Threat analysis

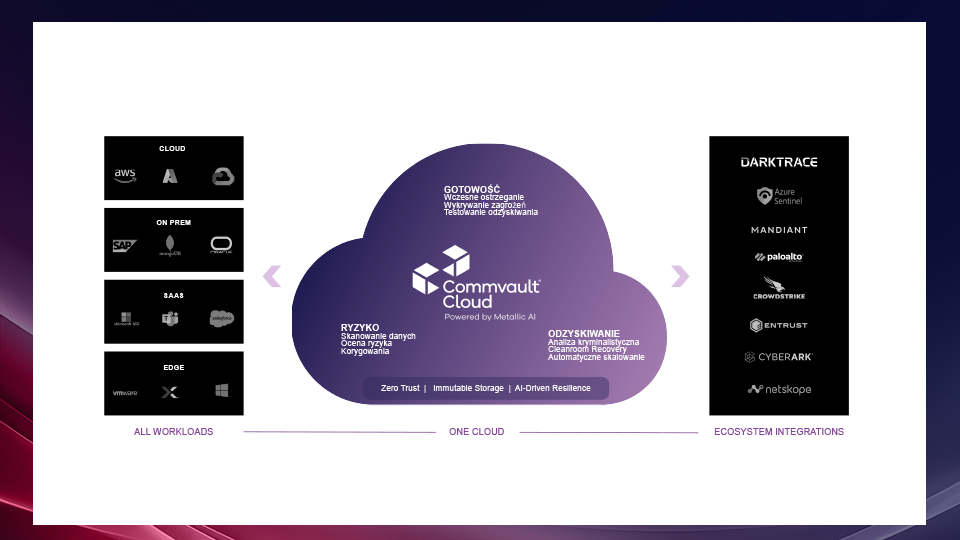

- Threatwise

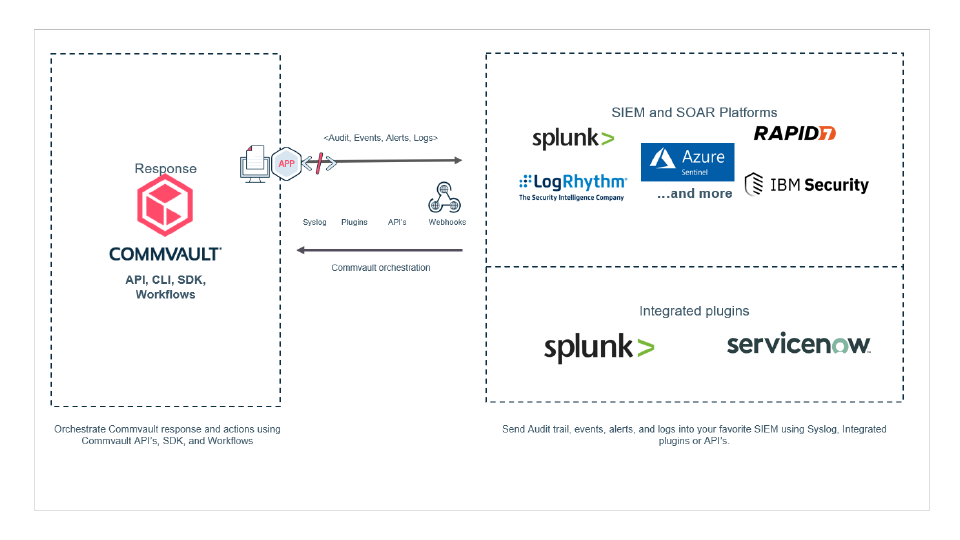

- Integracja z systemami SIEM

Art. 11 Reagowanie i przywracanie sprawności DORA - Commvault

- Framework AAA

- Rozbudowany mechanizm raportowania

- Zaawansowane mechanizmy integracji z systemami do logowania zdarzeń

- Automatyzacja odtwarzania dzięki API i Workflow

Art. 12 Polityki i procedury tworzenia kopii zapasowych oraz metody i procedury przywracania i odzyskiwania danych DORA - Commvault

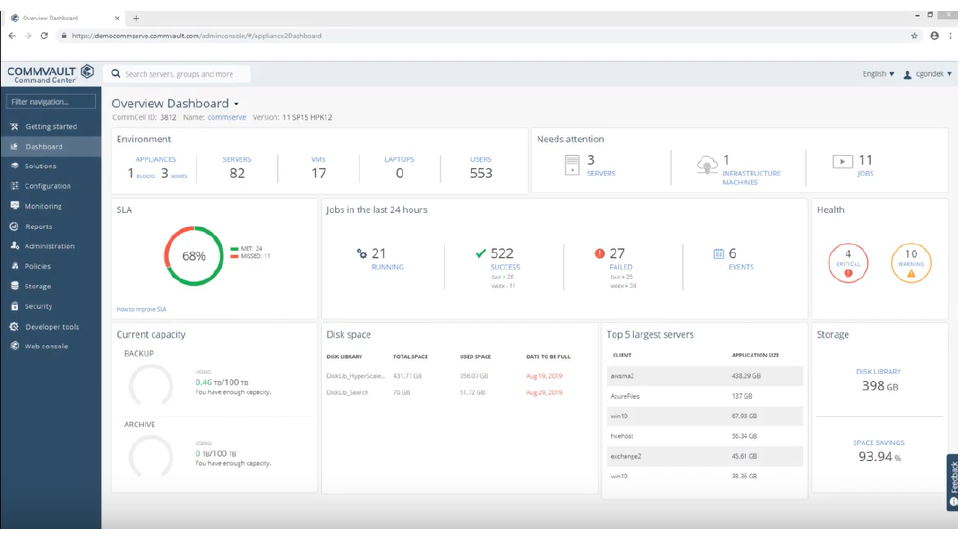

- Pojedynczy punkt zarządzania

- Szerokie spektrum wspieranych aplikacji

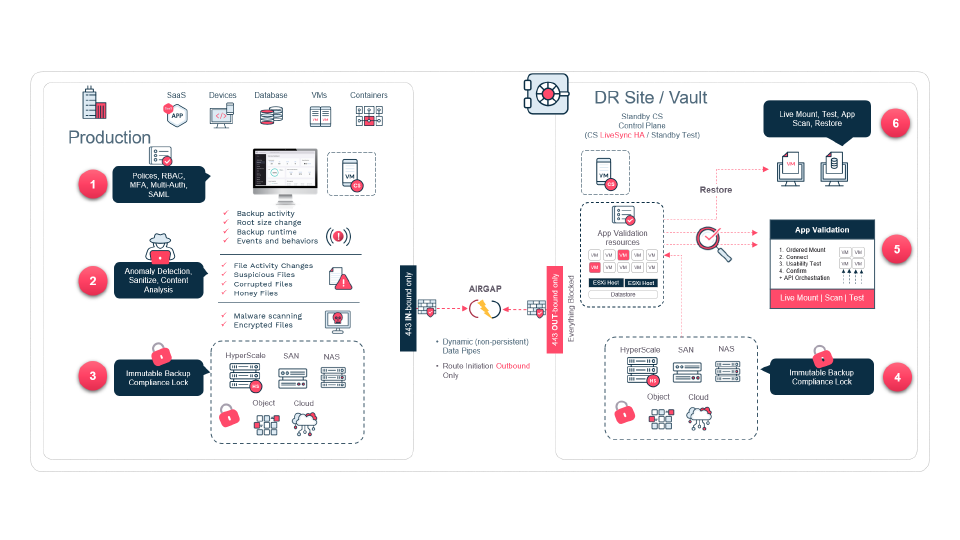

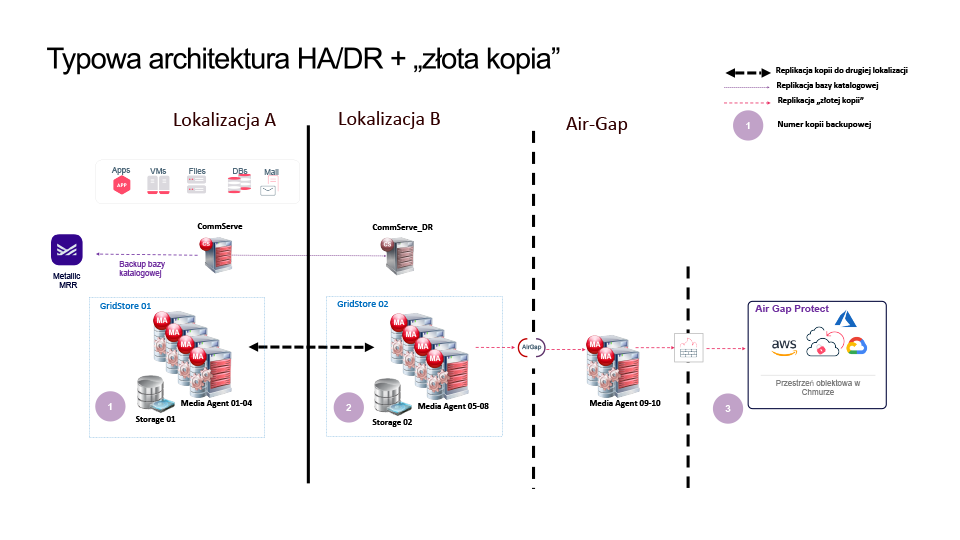

- Zaawansowane mechanizmy izolacji danych (Air-gap / WORM)

- Szybkie przywracanie danych dzięki kopiom migawkowym oraz wykorzystaniu macierzy All-Flash.

Strategia wyjścia

Wymagania:

Zdolność do posiadania strategii wyjścia w warunkach skrajnych, która umożliwia kontynuowanie usług ICT w przypadku zakłóceń ze strony osób trzecich Możliwość migracji do innego zewnętrznego dostawcy usług teleinformatycznych lub zmiany na rozwiązania wewnętrzne zgodne ze złożonością świadczonej usługi. W jaki sposób Commvault wspiera spełnienie wymagania?

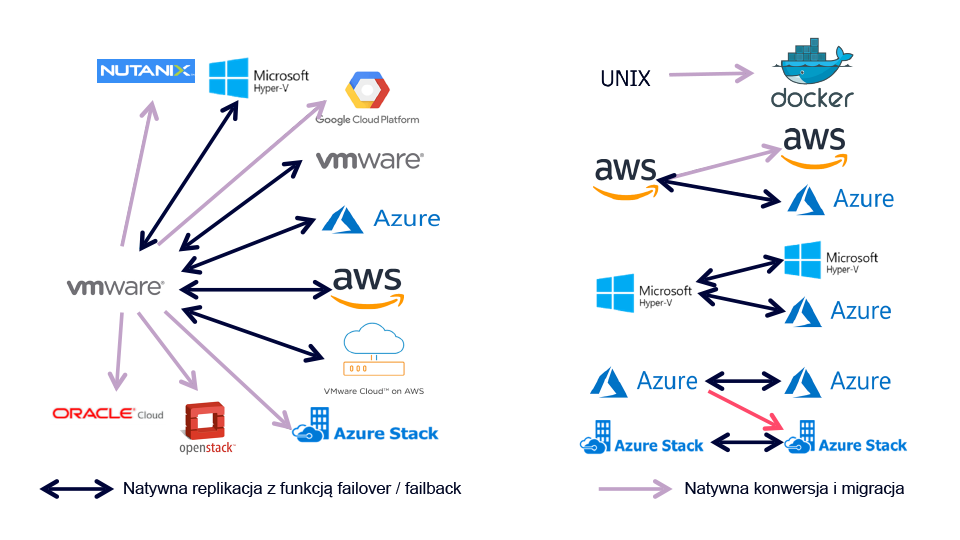

Możliwość konwersji między systemami, chmurą i hiperwizorami Umożliwia migracje systemów I danych między chmurami i środowiskiem lokalnym Szybkie odzyskiwanie na dużą skalę dzięki Commvault CloudBurst

Zdolność do posiadania strategii wyjścia w warunkach skrajnych, która umożliwia kontynuowanie usług ICT w przypadku zakłóceń ze strony osób trzecich Możliwość migracji do innego zewnętrznego dostawcy usług teleinformatycznych lub zmiany na rozwiązania wewnętrzne zgodne ze złożonością świadczonej usługi. W jaki sposób Commvault wspiera spełnienie wymagania?

Możliwość konwersji między systemami, chmurą i hiperwizorami Umożliwia migracje systemów I danych między chmurami i środowiskiem lokalnym Szybkie odzyskiwanie na dużą skalę dzięki Commvault CloudBurst

Wpływ macierzy all-flash na strategie backupu

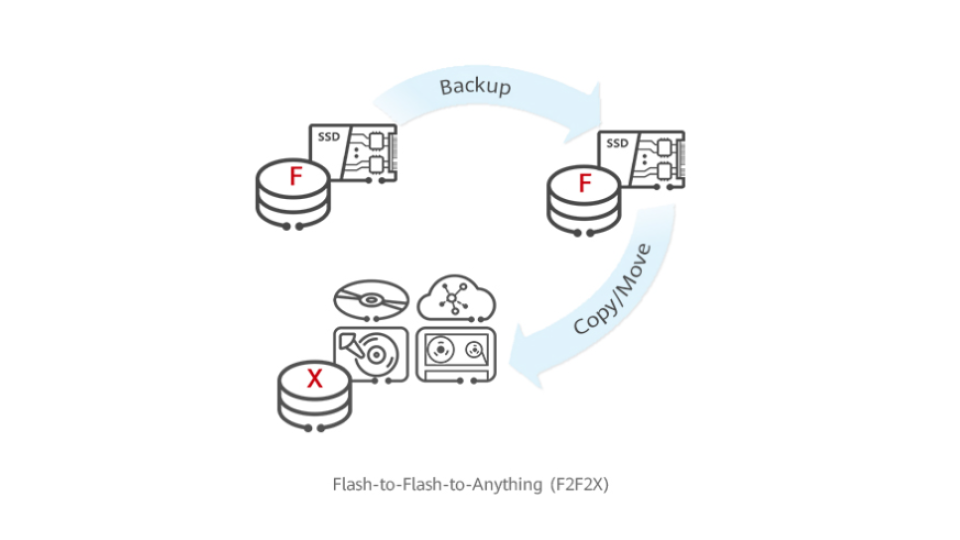

OD D2D2T DO F2FTX

- Tradycyjne macierze produkcyjne oparte o dyski talerzowe zostały w większości zastąpione macierzami all-flash lub taka wymiana jest planowana w przyszłości.

- Gwałtowny wzrost ilości danych oraz zagrożenia ransomware powodują, że klasyczne podejście do backupu oparte o dyski talerzowe nie spełnia oczekiwanych czasów RTO.

- Flash-to-Flash-to-Anything (F2F2X) otwiera przed nami nowe możliwości.

Nowe możliwości

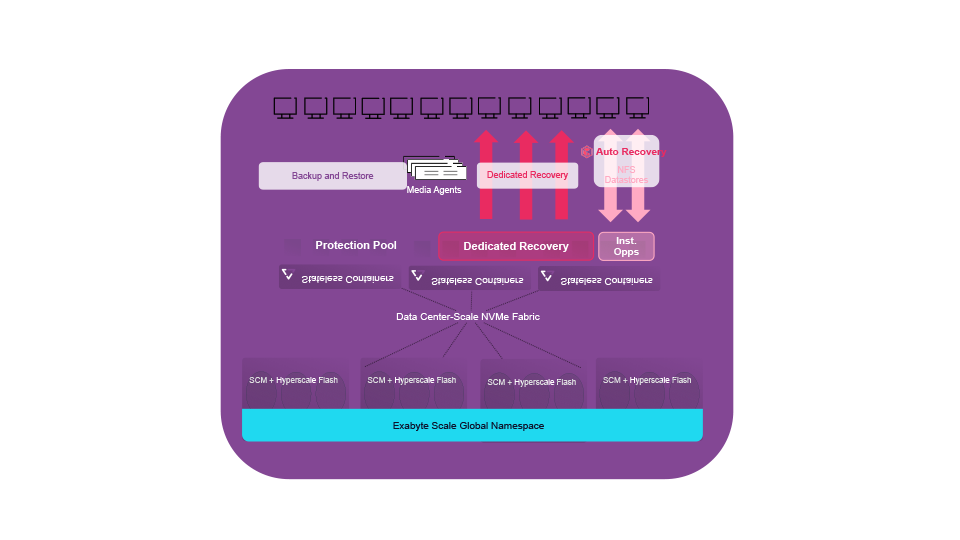

CIĄGŁOŚĆ OPERACJI Z SZYBKOŚCIĄ FLASH

- Możliwość eliminacji konieczności odtwarzania maszyn wirtualnych w przypadku wykorzystania Commvault Auto Recovery / Disaster Recovery

- Możliwość uruchomienia maszyn bezpośrednio z macierzy backupowej z wydajnością zbliżoną do produkcyjnej

- Regularne i częste testy Disaster Recovery

- Spełnienie wymagań SLA oraz rozbudowa funkcjonalności w obszarach DEV / TEST

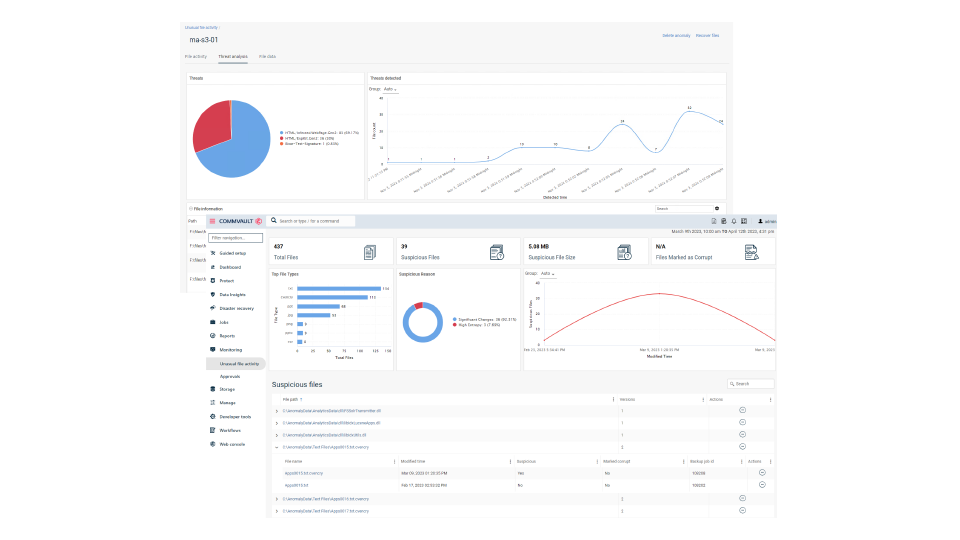

Bezpieczne odtwarzanie - Threat scan

BACKUP WOLNY OD MALLWARE

- Odtwarzanie po ataku ransomware wymaga innego podejścia niż klasyczne disaster recovery

- Skanowanie backupów pod kątem złośliwego oprogramowania skraca czas odtwarzania – eliminuje konieczność dodatkowego skanowania po odtworzeniu

- Wiele algorytmów skanowania

- File extraction – bada nagłówki binarne typu pliku

- File entropy – badanie entropii (zmian) pomiędzy wersjami plików

- SIM hash – porównywanie sum kontrolnych (hash) plików

- Signature based – algorytm oparty o wbudowany silnik skanujący firmy Avira

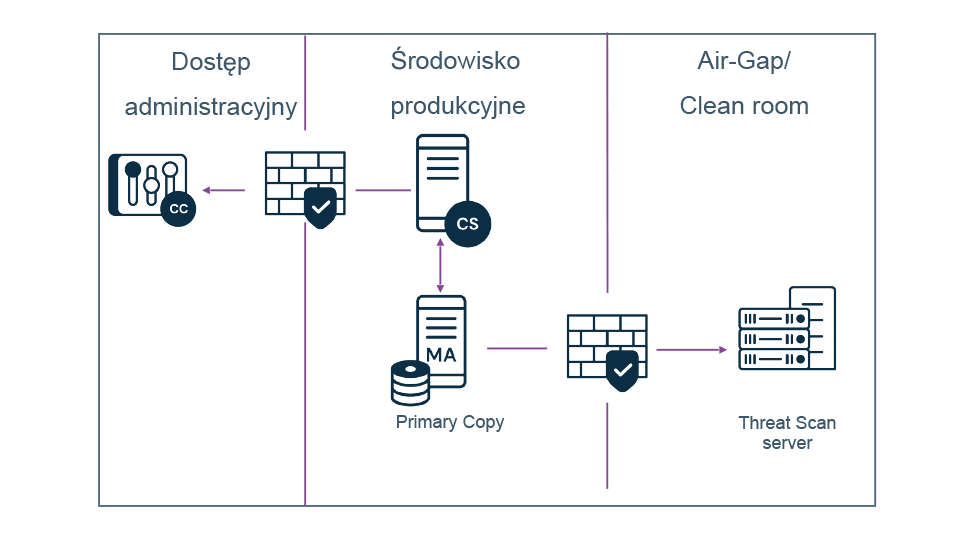

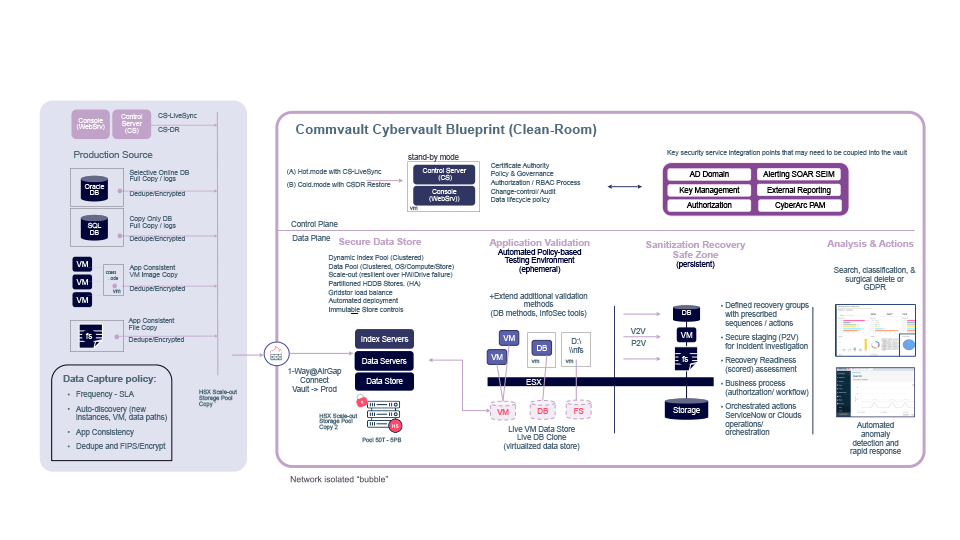

Bezpieczne odtwarzanie - Threat scan ELASTYCZNA ARCHITEKTURA

Bezpieczne skanowanie

- Pliki są usuwane bezpośrednio po przeprocesowaniu przez silnik skanujący Threat Scan

Możliwość izolacji

- Threat scan może być zintegrowany z wyizolowanym środowiskiem (Air-Gap Protect/ Clean Room), ale również może być wdrożony dla środowiska produkcyjnego

- Izolacje zapewniają mechanizmy topologii i tunelowania Commvault®

Automatyzacja planu odtworzenia z weryfikacją danych Planowanie “czystego” miejsca odzyskiwania z kopiami danych, obliczeniami i głęboką analizą zawartości

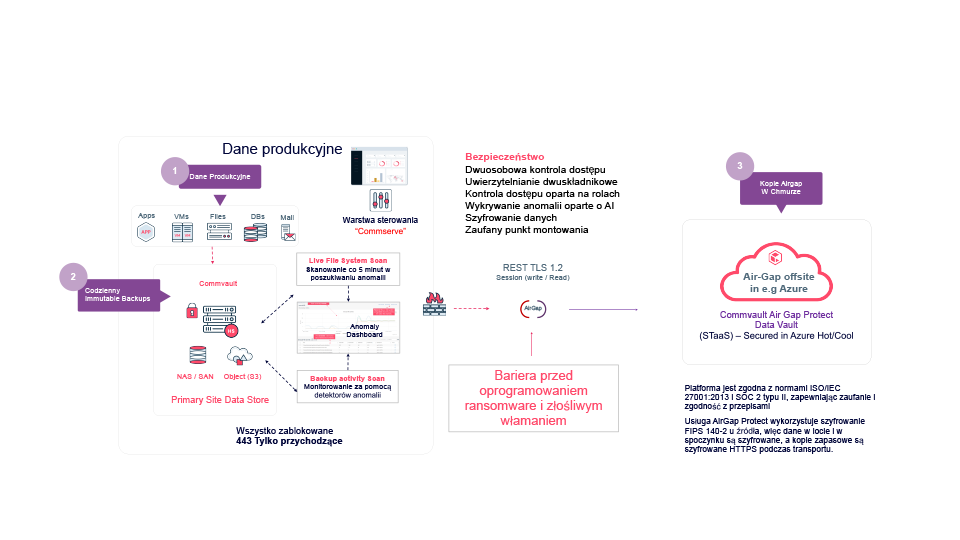

Chmura publiczna jako ostatnia linia obrony NARODOWY PROGRAM OCHRONY INFRASTRUKTURY KRYTYCZNEJ 2023

- Wojna w Ukrainie pokazała że informatyczne zasoby IK stały się celem ataków

- Publiczna chmura obliczeniowa pozwala na geograficzne odseparowanie zasobów IK

- Natywna deduplikacja Commvault połączona z możliwościami replikacji tylko unikalnych bloków pozwala na efektywne wykorzystanie przestrzeni chmurowej

- Brak konieczności uruchamiania w chmurze kosztownych appliance w celu replikacji danych

Commvault AirGap - ostatnia linia ochrony danych

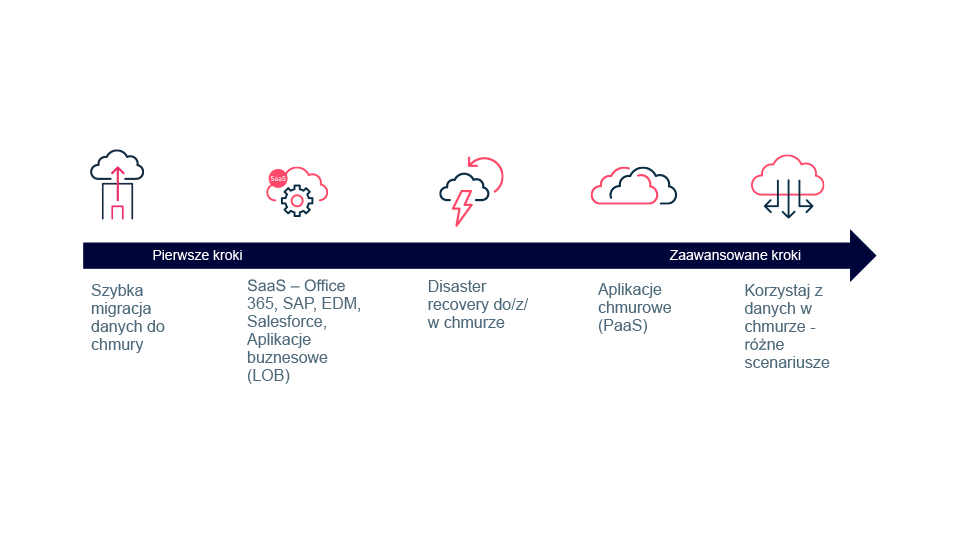

Gotowość na chmurę: przypadki użycia

Prostota ochrony danych w on-prem i chmurze

- Jedno narzędzie do zarządzania

- Usprawnione, zintegrowane, bezpieczne migracje

- Przenoszenie starszych danych kopii zapasowej do chmury

- Przejrzyste raporty, łatwe do udostępnienia

- Znajdowanie i usuwaniw zagrożenia związanych z krytycznymi i wrażliwymi danymi w on-prem i w chmurze

Unikalna elastyczność konwersji i replikacji

Jedna platforma. Wszystkie systemy. Jedna konsola.

Zapraszam do kontaktu!

Dominika Górska

Commvault Business Development Manager

dominika.gorska@s4e.pl

+48 785 552 667